Python包索引安全:守护代码生态的关键防线

在Python开发领域,PyPI(Python Package Index)作为官方软件仓库,承载着数百万开发者的信任。然而,随着依赖关系的日益复杂,安全风险也随之而来。本文将深入探讨PyPI生态中的安全挑战,特别是依赖项漏洞扫描与修复工具的实际应用,帮助开发者构建更安全的Python项目。

为什么PyPI安全如此重要?

现代Python项目平均依赖数十个第三方包,这些包又可能引入更多间接依赖。一个看似无害的小型工具库,可能成为整个系统安全的薄弱环节。2022年的一项研究表明,超过70%的开源项目包含至少一个已知漏洞的依赖项,而这些漏洞往往潜伏数月甚至数年才被发现。

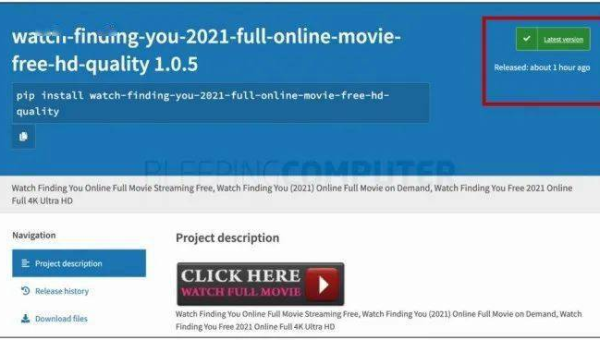

依赖管理不善导致的供应链攻击已成为网络安全领域的新焦点。攻击者不再直接攻击目标系统,而是通过污染上游依赖包来扩大攻击面。PyPI作为Python生态的核心枢纽,自然成为安全攻防的前沿阵地。

常见依赖项漏洞类型

理解潜在威胁是防御的第一步。PyPI生态中常见的漏洞类型包括:

- 代码注入漏洞:依赖包中未正确过滤的用户输入可能导致远程代码执行

- 敏感信息泄露:某些包可能意外记录或传输认证凭据等敏感数据

- 权限提升问题:依赖包可能因配置不当导致不必要的系统权限

- 过时的加密算法:使用已被证明不安全的加密实现

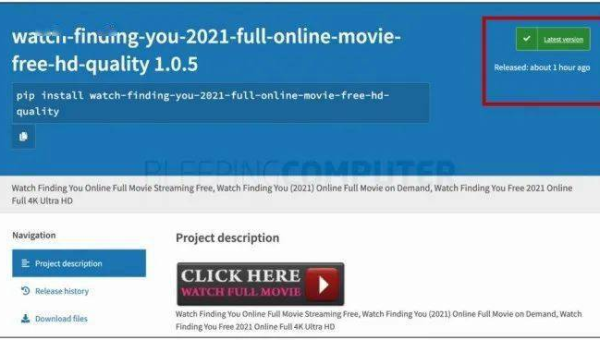

- 依赖混淆攻击:恶意包利用命名相似性伪装成合法包

这些漏洞可能存在于直接依赖中,也可能隐藏在多层嵌套的间接依赖里,使得人工审查几乎不可能完成。

主流漏洞扫描工具对比

面对复杂的安全挑战,开发者需要借助专业工具来识别风险。以下是几种广泛使用的解决方案:

1. 静态分析工具

这类工具通过分析包元数据和源代码来识别已知漏洞模式。它们速度快、资源消耗低,适合集成到CI/CD流程中。典型代表包括Safety和Bandit,它们能快速扫描项目依赖关系,对照漏洞数据库输出风险报告。

2. 动态分析工具

与静态分析互补,动态工具在运行时监控应用行为,捕捉异常活动。例如,某些工具可以检测依赖包是否尝试建立意外网络连接或访问敏感文件。虽然资源密集,但能发现静态分析可能遗漏的复杂威胁。

3. 软件组成分析(SCA)工具

SCA工具提供最全面的保护,不仅识别已知漏洞,还能分析许可证合规性和代码质量。它们维护庞大的漏洞数据库,并持续更新威胁情报。这类工具通常提供IDE插件和CI集成,使安全审查成为开发流程的自然组成部分。

将安全工具集成到工作流

仅仅安装扫描工具是不够的,关键在于将其无缝融入开发实践:

- 本地开发阶段:配置pre-commit钩子,在代码提交前自动运行安全检查

- 持续集成环节:设置CI流水线,使包含高危漏洞的构建自动失败

- 部署前检查:在容器构建或发布流程中加入最终安全扫描

- 运行时监控:对生产环境应用进行行为分析和异常检测

这种分层防御策略确保安全问题在开发生命周期的每个阶段都能被及时发现。

漏洞修复策略

发现漏洞只是第一步,如何有效修复同样重要:

- 优先处理高危漏洞:根据CVSS评分确定修复优先级

- 验证补丁兼容性:直接升级可能引入兼容性问题,应在隔离环境中测试

- 考虑替代方案:对长期未修复的漏洞,评估是否更换依赖项

- 缩小依赖范围:仅导入实际需要的模块,减少攻击面

- 锁定依赖版本:使用requirements.txt或Pipfile.lock固定已知安全的版本

值得注意的是,完全消除所有漏洞往往不现实,开发者需要在安全、功能和维护成本间取得平衡。

未来趋势与建议

PyPI安全领域正在快速发展,几个值得关注的趋势包括:

- 数字签名验证:越来越多的包开始采用签名机制验证发布者身份

- SBOM(软件物料清单):提供透明的依赖关系图谱,便于审计

- 机器学习应用:AI技术用于预测潜在漏洞和异常模式

- 社区协作:漏洞披露和响应机制的标准化

对于Python开发者而言,保持安全意识不应是负担,而是现代软件开发的基本素养。通过合理利用自动化工具,建立安全开发流程,我们可以共同维护PyPI生态的健康与活力。

安全不是终点,而是持续的过程。在快速迭代的Python世界中,只有将安全思维融入日常实践,才能真正保护我们的项目和用户。选择合适的工具,建立有效的流程,让安全成为开发的优势而非阻碍。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容